Tip chống WannaCry – mã độc tống tiền ransomware mới nhất từ VOZ được mình update ngay sau khi cập nhập topic từ BKAV. Cùng giúp các bạn phòng chống virus máy tính hiệu quả.

Nội dung chính:

Thông tin:

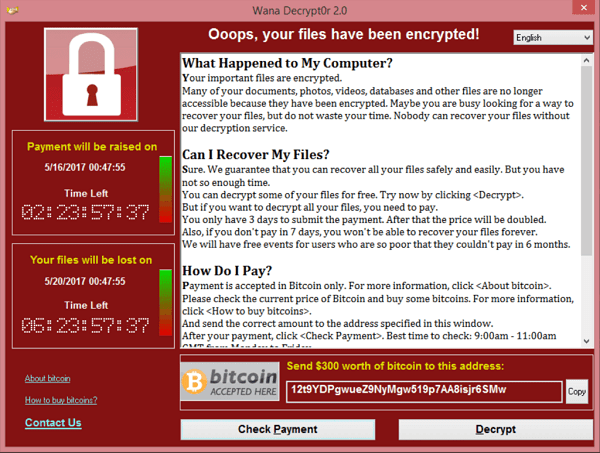

Tình hình là từ sáng giờ nổi lên con này, và khơ khớ ae không chỉ trên thế giới mà còn ở VN đã WannaCry vì toàn bộ data bị encrypt tuy là thằng viết con ransomware này hơi ngáo tí, nên tạm thời con này đã bị vô hiệu hóa, tuy nhiên thằng coder có thể update lại bất cứ lúc nào nên mình mạn phép nêu ra một số phương án phòng tránh để ae không còn phải WannaCry

Cách tiến hành:

– Con này kinh khủng ở chỗ nào: nó có tốc độ phát tán cực nhanh trong mạng LAN và trên internet, 1 máy trong mạng LAN bị nhiễm nó có khả năng lây nhiễm có khả năng lây nhiễm cho các máy khác ở tốc độ 2^n nên để phòng tránh các thím hãy làm các bước dưới đây:

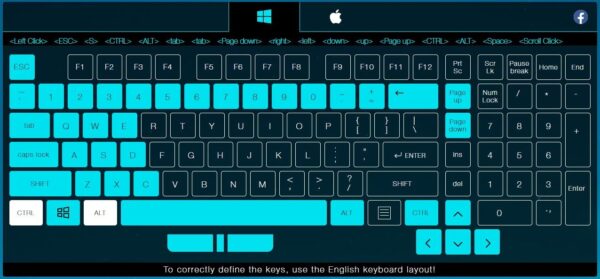

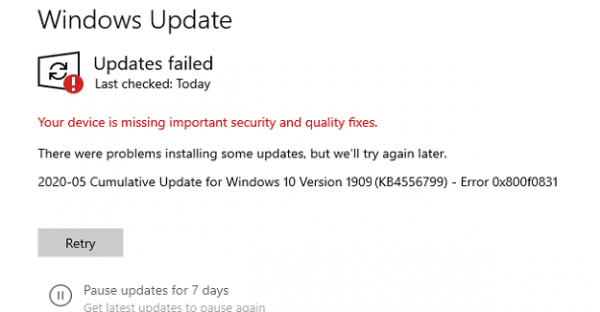

– Đầu tiên là update ngay các bản vá bảo mật của windows ngay khi có thể

các thím vào post này, chọn phiên bản cho HĐH đang sử dụng và quất thôi |

mở cmd với quyền Administrator, paste vào rồi hưởng thụ

| dism /online /norestart /disable-feature /featurename:SMB1Protocol |

– nếu không cần thiết phải dùng remote desktop connection hay smb trên internet, block port 445/139/3389 trên router hay nếu không bao giờ dùng 2 tính năng trên thì block trực tiếp trên firewall của windows để ngăn chặn các victim scan port của IP bạn rồi lây nhiễm qua lỗ hổng bảo mật của 2 thằng trên

+ tiếp tục trên cmd, copy từng cái một rồi chạy

| netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=TCP localport=137 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=TCP localport=138 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=TCP localport=139 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=TCP localport=445 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=TCP localport=137 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=UDP localport=138 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=UDP localport=139 netsh advfirewall firewall add rule name=”Disable SMB” dir=in action=block protocol=UDP localport=445 netsh advfirewall firewall add rule name=”Disable RDC” dir=in action=block protocol=TCP localport=3389 |

– Ngoài ra nó vẫn giống loại thông thường, tức là nếu vô tình hay hữu ý chạy nó trên máy thì dù có patch vẫn dính nhé, nên là:

– luôn cài chương trình diệt virus trong máy, hiện mấy thằng AV nổi tiếng đã cập nhật signature của con này, thậm chỉ cả cái windows defender cùi bắp (mà thằng này cũng mới dính 0days nên mình không khuyến khích, vừa cùi vừa nặng máy ![]() )

)

++

– không mở các file từ nguồn lạ, ví dụ như ít nữa có ông nào quăng link này nọ thì nhớ check kĩ kẻo sướng con mắt một tí mà đi hết data đấy

– nếu đã dính bầu : đi tìm bản backup đi, còn không thì format luôn là vừa, sau khi hết thời hạn là nó hủy toàn bộ các file đã bị encrypt chứ không dọa đâu

| [21:07 14/05] |

| cập nhật tí là từ sáng sớm hôm nay đã có rumor xuất hiện v2, tính đến thời điểm hiện tại thì gần như đã chắc chắn là v2 của con này đã xuất hiện và nó không check xem cái url được hardcode có tồn tại không, hay tóm gọn lại là chưa có cách nào ngăn nó hành động nữa mai lại là ngày bắt đầu đi làm, rất mong các thím dành tầm 10 – 15p để cập nhật vá lại cũng như disable SMB và chặn port, vì biết đâu đấy trong hệ thống LAN của công ty các thím đã có victim bị nhiễm con này, và tốc độ phát tán trong LAN cũng như số lượng các file có extension có khả năng bị mã hóa là rất lớn chúc các thím sống sót qua đại nạn |