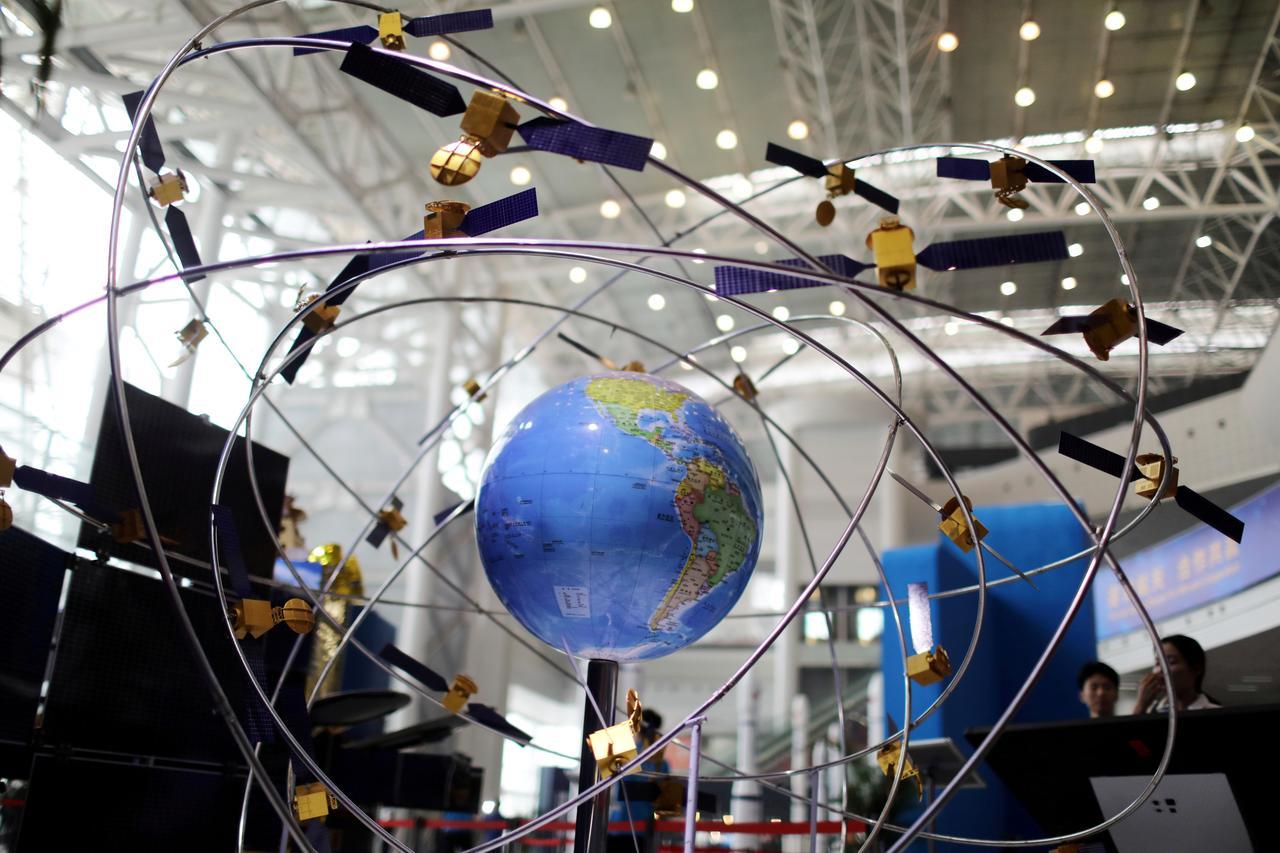

Các lỗ hổng bảo mật trong hệ thống định vị toàn cầu (GPS) đã và đang khiến hàng triệu phương tiện cả quân sự lẫn dân sự bị lộ vị trí.

Thông tin trên được chuyên trang công nghệ Tech Crunch dẫn kết quả nghiên cứu mới của công ty an ninh mạng BitSight có trụ sở tại Boston – Mỹ.

BitSight khẳng định họ đã phát hiện 6 lỗ hổng trong MV720 – một thiết bị GPS có dây cứng được phát triển bởi MiCODUS – nhà sản xuất thiết bị điện tử có trụ sở tại Thâm Quyến của Trung Quốc.

“Hiện có khoảng 1,5 triệu thiết bị GPS của MiCODUS đang được hơn 420.000 khách hàng trên toàn thế giới sử dụng, bao gồm cả các công ty vận tải, cơ quan thực thi pháp luật, quân đội, chính phủ quốc gia và thậm chí cả một nhà máy điện hạt nhân” – BitSight quả quyết.

Các lỗ hổng bảo mật này có thể được khai thác từ xa và dễ dàng để theo dõi bất kỳ phương tiện nào trong thời gian thực, truy cập lịch sử di chuyển. Nguy hiểm hơn nữa, nó có thể ngắt động cơ của các phương tiện đang di chuyển. “Hoàn toàn không khó để khai thác các lỗ hổng bảo mật đó” – chuyên gia Pedro Umbelino, tác giả chính của nghiên cứu tại BitSight, nhấn mạnh.

Do mức độ nghiêm trọng của các lỗi và không có cách khắc phục. Do đó, cả BitSight và Cơ quan tư vấn an ninh mạng của chính phủ Mỹ (CISA), đều đưa ra cảnh báo các chủ phương tiện nên gỡ bỏ thiết bị “càng sớm càng tốt để giảm thiểu rủi ro”.

Sáu lỗ hổng bảo mật khác nhau về mức độ nghiêm trọng và khả năng khai thác nhưng tất cả đều xếp ở mức độ nghiêm trọng “cao” hoặc “rất cao”. Một số lỗi nằm trong chính trình GPS, trong khi những lỗi khác nằm trong bảng điều khiển web mà khách hàng sử dụng để theo dõi phương tiện của họ.

Lỗ hổng nghiêm trọng nhất là một mật khẩu được mã hóa cứng có thể được sử dụng để kiểm soát hoàn toàn bất kỳ thiết bị theo dõi GPS nào, truy cập vào vị trí thời gian thực của phương tiện và lịch sử di chuyển của phương tiện, đồng thời có thể “tắt máy phương tiện từ xa”. Vì mật khẩu được nhúng trực tiếp vào mã của ứng dụng Android nên không khó để tìm ra chúng.

Nghiên cứu còn chỉ ra GPS đi kèm với mật khẩu mặc định là “123456”, cho phép bất kỳ ai truy cập vào hệ thống mà không thay đổi mật khẩu thiết bị. BitSight nhận thấy 95% mẫu trong số 1.000 thiết bị mà họ thử nghiệm có thể truy cập được bằng mật khẩu mặc định không thay đổi, có thể là do chủ sở hữu thiết bị không được nhắc thay đổi mật khẩu khi thiết lập.

BitSight nhấn mạnh các thiết bị GPS của MiCODUS đang bị tấn công trên khắp thế giới, đặc biệt ở Ukraine, Nga, Uzbekistan và Brazil, cũng như trên khắp châu Âu, bao gồm cả Tây Ban Nha, Ba Lan, Đức và Pháp. “Con số ở Mỹ nhỏ hơn nhưng cũng có thể lên tới hàng nghìn thiết bị” – Kevin Long, người phát ngôn của BitSight, nói với Tech Crunch.

Giám đốc điều hành BitSight Stephen Harvey cho biết các lỗ hổng này có khả năng gây ra “hậu quả tai hại” cho các chủ phương tiện bị theo dõi.

“BitSight đã liên hệ lần đầu với MiCODUS vào tháng 9 năm ngoái nhưng không có nỗ lực nào được thực hiện để khắc phục các lỗ hổng trước khi báo cáo được công bố” – Tech Crunch nói và cho rằng MiCODUS tới nay vẫn chưa đưa ra bất cứ bình luận nào liên quan đến vụ việc.